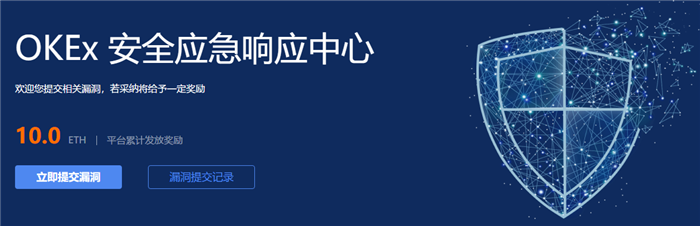

OKEx安全应急响应中心 OKEx漏洞提交规则说明

2018-11-28 15:50:14 3702 0

OKEx安全应急响应中心 OKEx漏洞提交规则说明

漏洞提交说明

通过【OKEx安全应急响应中心】在线提交(推荐)。在漏洞未修复完成前,请不要公开和传播。我们承诺:对每一份报告,都会有专门安全人员进行评估、跟进并及时反馈最新的处理结果,并且我们会给予反馈安全漏洞的白帽子奖励。

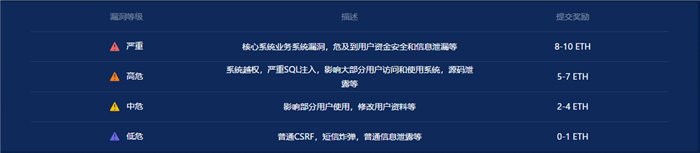

漏洞等级说明及奖励

OKEx SRC介绍OKEx SRC(OKEx安全应急响应中心)愿同与广大用户和白帽子们共同维护一个更加安全和稳定的数字货币交易所,欢迎向我们提交OKEx主站/APP的安全漏洞,以帮助我们提升产品和业务的安全性。我们将会有专门的人员跟进处理,并将结果及时反馈给您。同时我们会根据您提交漏洞的危险级别为您提供相对应的数字货币奖励。

奖励机制

OK设置严重、⾼、中、低四个漏洞的奖励等级,以吸引更多的⽩帽⼦发现漏洞,OK希望⼤家共同努⼒,为⼴⼤⽤户提供更稳定,更可靠的交易系统。

漏洞等级

根据漏洞的危害程度将漏洞等级分为【严重】、【高危】、【中危】、【低危】四个等级。OK会将在第一时间评估漏洞的严重程度,综合评判漏洞的影响范围,具体评判标准如下:

【严重漏洞】

严重的漏洞是指,发生在核心系统业务系统(核心控制系统、域控、业务分发系统、堡垒机等可管理大量系统的管控系统),可造成大面积影响的,获取大量(依据实际情况酌情限定)业务系统控制权限,获取核心系统管理人员权限并且可控制核心系统。

内网多台机器控制

核⼼后台超级管理员权限获取且造成大范围企业核心数据泄露,可造成巨大影响

【高危漏洞】

系统的权限获得(getshell、命令执行等)

系统的SQL注入(后台漏洞降级,打包提交酌情提升)

敏感信息越权访问。包括但不仅限于绕过认证直接访问管理后台、重要后台弱密码、获取大量内网敏感信息的SSRF

任意文件读取

可获取任意信息的XXE漏洞

涉及金钱的越权操作、支付逻辑绕过(需 最终利用成功)

严重的逻辑设计缺陷和流程缺陷。包括但不仅限于任意用户登录漏洞、批量修改任意账号密码漏洞、涉及企业核心业务的逻辑漏洞等, 验证码爆破除外。

大范围影响用户的其他漏洞。包括但不仅限于重要页面可自动传播的存储型XSS、可获取管理员认证信息且成功利用的存储型XSS等

大量源代码泄露

【中危漏洞】

需交互方可影响⽤户的漏洞。包括但不仅限于⼀般页面的存储型XSS,涉及核心业务的CSRF等。

越权操作。包括但不限于绕过限制修改⽤用户资料、执行⽤户操作等。

由验证码逻辑导致任意账户登陆、任意密码找回等系统敏感操作可被爆破成功造成的漏洞。

本地保存的敏感认证密钥信息泄露,需能做出有效利用。

【低危漏洞】

本地拒绝服务漏洞。包括但不仅限于客户端本地拒绝服务(解析⽂件格式、⽹络协议产生的崩溃),由Android组件权限暴露、普通应用权限引起的问题等。

普通信息泄露。包括但不不限于web路径遍历、系统路径遍历、⽬录浏览等。

反射型XSS(包括DOM XSS / Flash XSS)

普通CSRF

URL跳转漏洞

短信炸弹

其他危害较低、不能证明危害的漏洞。(如无法获取到敏感信息的CORS漏洞)

无回显的且没有深⼊利用成功的SSRF

暂不收取的漏洞类型

SPF邮件伪造漏洞

接口穷举爆破已注册用户名类漏洞

self-xss / post型反射XSS

邮件炸弹

非敏感操作的CSRF问题

其他危险过低的漏洞

漏洞提交规范

漏洞请求包或url(⽂字,⾮截图)或操作步骤(⽐如:设置->个⼈信息设置->图像上传处存在问题)。

漏洞payload。

漏洞危害证明(根据危害进⾏评级)。

评分标准通⽤原则

同⼀个漏洞源产生的多个漏洞计漏洞数量为⼀。

例如同⼀个接⼝引起的多个安全漏洞、同⼀个发布系统引起的多个页面的安全漏洞、框架导致的整站的安全漏洞、泛域名解析产⽣的多个安全漏洞;因为⼚商未做身份校验导致的同⼀系统多个接⼝越权或者是未做token校验导致的多个CSRF 漏洞;同⼀⽂件的不同参数、同一参数出现在不同⽂件、同⼀⽂件在不同⽬录等。

通常,同⼀漏洞,⾸位报告者给予奖励,其他报告者均不计;

同⼀漏洞,后提交的利⽤⽅式比第一个提交的利⽤造成的影响差距过⼤时,两个漏洞都通过,从第⼆个漏洞中分⼀部分奖⾦给第⼀个提交的同学。

不可公开已提交的漏洞细节,⽹上已公开的漏洞不适⽤本规则。

以测试漏洞为借⼝,利⽤漏洞进⾏损害⽤户利益、影响业务运作、盗取⽤户数据等⾏为的,OK会取证并采取进⼀步法律⾏动的权利。

对于提交描述不清的漏洞,OK会主动联系⼤⽜,确认详细信息; 每个漏洞需要明确产⽣漏洞的URL地址、⽂字细节、完整的截图、清晰的语⾔表达,并附件提交。

SQL注⼊需要证明可以注⼊出⼀条数据,单纯报错提交会忽略。

弱⼝令问题(正常对外可注册的系统不算在弱⼝令范围内):

对于同⼀个⼈发现同⼀系统的不同的弱⼝令,将合并处理(如果⼚商已经处理了之前的弱⼝令,后⾯再次提交的降级处理,第二次以后提交的都会合并处理)。

对于默认的初始密码,只按照一个漏洞进⾏行处理(⽐如邮箱的初始密码都是同⼀个密码,视为⼀个漏洞)。

对于非重点系统,审核过程只正常确认该系统的第⼀个弱口令,后续提交的弱口令酌情忽略处理。

对于重点系统或者核⼼业务,在评级过程中只正常确认前2个弱⼝令,后续的提交弱⼝令问题酌情降级或者忽略处理。

对于边缘/废弃业务系统,根据实际情况酌情降级。

存在前后关系的漏洞,⽐如同⼀⼈提交的弱口令进⼊后台,后台SQL注入的漏洞合并处理,可以提⾼漏洞等级,希望⼤家不要拆分漏洞,先知将根据实际情况对严重拆分漏洞,刷漏洞等恶意⾏为进⾏冻结账户、甚⾄封号的处理。

信息泄露类的漏洞如github信息泄露,memcache、redis等未授权访问等,根据存储的内容的有效、敏感程度进⾏确认评级,单独的危害较低的信息泄露如路径泄露,phpinfo信息泄露等将会忽略处理。

对于使⽤采用低版本的cms导致的漏洞,每个漏洞类型只确认第⼀个提交的安全问题。

切勿进⾏可能引起业务异常运⾏的测试,例如:IIS的拒绝服务或者slow_http_dos等漏洞。

前台撞库、爆破类漏洞,需有成功案例证明; 后台爆破,仅收取成功登陆的案例,仅能爆破但没有进入后台的漏洞将驳回。

对于PC端和APP端同⼀接⼝同⼀套代码的两个漏洞(即使域名可能不同),同⼀⽩帽⼦分开提交,平台将会合并处理,主动合并会酌情提⾼奖励;不同的⽩帽⼦分别提交,算为重复漏洞。

对于信息泄露相关漏洞(包括GITHUB,提交的时候请说明,有哪些特征可以证明OK的),可以深⼊利⽤造成很⼤危害的,⾼危或者严重; 对于线上核⼼应⽤服务配置、代码等信息泄露,⼀般为中危;如果不能做出有效利⽤且⾮核⼼业务的,低危处理。

奖⾦发放相关

⼀旦漏洞确认,客服跟⽩帽⼦确认漏洞审核详情,待漏洞修复完成后,1-2个⼯作⽇发放奖励到OKEX的账户中。

争议解决办法

在漏洞报告处理过程中,如果报告者对流程处理、漏洞定级、漏洞评分等有异议的,可以联系在线⼯作⼈员及时沟通。

- 上一篇: ZG.COM11月27日上线ZRX(0x协议)公告

- 下一篇: IDCM交易系统暂停服务的通知

发表评论:

- 推荐交易平台

-

-

1

欧易(OKX)

568056 -

2

大门芝麻开门交易所(gate.io)

245812 -

3

抹茶交易所(MXC)

246067 -

4

火必(火币网,Huobi Global)

399996 -

5

币安网(Binance)

95707 -

6

满币网(CoinBene)

125817 -

7

Z网(BitZ)

74670 -

8

Coinbase

44769 -

9

中币(ZB网)

215803 -

10

库币网(Kucoin)

77544

-

1

- 热门虚拟币

-

-

1

柚子(EOS)Vaulta (A)

48239 -

2

比特币(BTC)

77513 -

3

以太坊(ETH)

61687 -

4

莱特币(LTC)

31415 -

5

瑞波币(XRP)

44057 -

6

比特现金(BCH/BCC)

39993 -

7

以太经典(ETC)

28716 -

8

OK币(OKB)

55097 -

9

波场TRX(TRON)

35400 -

10

比特币SV(BCHSV/BSV)

37825

-

1

本文暂时没有评论,来添加一个吧(●'◡'●)